1. WIMAX

Esta es una tecnologia inalambrica al igual que el Wi-Fi pero con la diferencia de que Wi-Fi es solo para crear redes inalambricas locales obteniendo el servicio a través de un cable mediante un modem. Pero WiMAX obtiene el servicio a manera inalambrica y la cobertura es amplia. Por ejemplo: Si estamos en Santiago y Claro ofrece servicio de WiMAX para el país completo, nosotros podemos movernos con nuestra laptop y nuestro dispositivo de WiMAX por toda RD y tendremos siempre nuestra conexión activa.

Esta tecnología esta perfeccionándose para que nuestra conexión pueda siempre estar activa a cualquier parte de el mundo, pero aun esto no es posible.

-Cobertura a distancias de 50 kms.

-Velocidades de hasta 70 Mbps.

-Facilidad de añadir mas canales.

-Capa MAC con soporte de múltiples especificaciones físicas (PHY).

-Anchos de banda configurables y no cerrados.

-Llamadas telefónicas usando VoIP (Voz sobre IP).

UTILIDAD

Las Redes WiMAX pueden tener muchas utilidades prácticas para todo tipo de entidades, empresas o negocios.

Acceder a una red empresarial desde cualquier punto.

Acceder a Internet sin necesidad de cables.

Conectarse sin cables con un pc, un portátil, una pda, un teléfono móvil con conexión WiMAX.

Servicio de HotSpot para acceso restringido por tiempo o volumen.

Tipos de redes inalambricas WiMAX

-Wimax Fijo. indicado en el estándar IEEE 802.16-2004, es una solución inalámbrica para acceso a Internet de banda ancha (también conocido como Internet Rural).

-Wimax Móvil. se enfoca hacia el mercado móvil añadiendo portabilidad y capacidad para clientes móviles con capacidades de conexión WiMAX.

FUENTE: https://hackinglinux.wordpress.com/2009/04/09/wimax-que-es-y-para-que-sirve/

FUENTE:http://www.masadelante.com/faqs/wireless

Acceder a una red empresarial desde cualquier punto.

Acceder a Internet sin necesidad de cables.

Conectarse sin cables con un pc, un portátil, una pda, un teléfono móvil con conexión WiMAX.

Servicio de HotSpot para acceso restringido por tiempo o volumen.

Tipos de redes inalambricas WiMAX

-Wimax Fijo. indicado en el estándar IEEE 802.16-2004, es una solución inalámbrica para acceso a Internet de banda ancha (también conocido como Internet Rural).

-Wimax Móvil. se enfoca hacia el mercado móvil añadiendo portabilidad y capacidad para clientes móviles con capacidades de conexión WiMAX.

FUENTE: https://hackinglinux.wordpress.com/2009/04/09/wimax-que-es-y-para-que-sirve/

2.WIRELESS

Wireless (inalámbrico o sin cables) es un término usado para describir las telecomunicaciones en las cuales las ondas electromagnéticas (en vez de cables) llevan la señal sobre parte o toda la trayectoria de la comunicación. Algunos dispositivos de monitorización, tales como alarmas, emplean ondas acústicas a frecuencias superiores a la gama de audiencia humana; éstos también se clasifican a veces como wireless. Los primeros transmisores sin cables vieron la luz a principios del siglo XX usando la radiotelegrafía (código Morse). Más adelante, como la modulación permitió transmitir voces y música a través de la radio, el medio se llamó radio. Con la aparición de la televisión, el fax, la comunicación de datos, y el uso más eficaz de una porción más grande del espectro, se ha resucitado el término wireless.

Ejemplos comunes de equipos wireless en uso hoy en día incluyen:

- Teléfonos móviles, que permiten colectividad entre personas.

- El sistema de posicionamiento global (GPS), que permite que coches, barcos y aviones comprueben su localización en cualquier parte de la tierra.

- Periféricos de ordenador wireless, como el ratón, los teclados y las impresoras, que se pueden también conectar a un ordenador vía wireless.

- Teléfonos inalámbricos, de más corto alcance que los teléfonos móviles.

- Mandos a distancia (para televisión, vídeo, puertas de garaje, etc.) y algunos sistemas de alta fidelidad.

- Monitores para bebés, estos dispositivos son unidades de radio simplificadas que transmiten/reciben dentro de una gama limitada.

- Televisión vía satélite, permiten que los espectadores, desde casi cualquier parte, seleccionen entre centenares de canales.

- LANs wireless o local área networks, proporcionan flexibilidad y fiabilidad para usuarios de ordenadores.

FUENTE:http://www.masadelante.com/faqs/wireless

3.BLUETOOTH

Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPAN) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia.

Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPAN) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia.Esta tecnología por lo tanto, permite las comunicaciones sin cables ni conectores y la posibilidad de crear redes inalámbricas domesticas para sincronizar y compartir la información que se encuentra almacenada en diversos equipos.

De esta manera por ejemplo una de las situaciones mas comunes en las que se produce el uso del Bluetooth es cuando dos conocidos se encuentran en una misma estancia y desean intercambiar fotografías que tienen en sus respectivos teléfonos móviles. En este caso, conectan el Bluetooth y se pasan dichas imágenes de una forma rápida y sencilla sin necesidad de tener que recurrir a lo que es una conexión a internet.

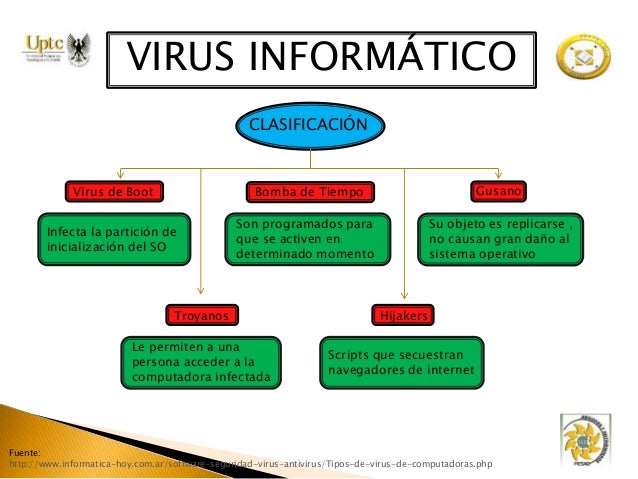

Un virus es un malware que tiene por objetivo alterar el funcionamiento normal del ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan archivos ejecutables por otros infectados con el código de este. Los virus pueden destruir, de manera intencionada, los datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo producen molestias.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutar. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un software, son muy nocivos y algunos contienen además una carga dañina (payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptualmente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutar. El virus toma entonces el control de los servicios básicos del sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el disco, con lo cual el proceso de replicado se completa.

5. ANTIVIRUS

En informática los antivirus son programas que buscan prevenir, detectar y eliminar virus informáticos.

Inicialmente, un antivirus buscaba la detección y eliminación de archivos ejecutables o documentos que fuesen potencialmente peligrosos para el sistema operativo, pero en los últimos años, y debido a la expansión de Internet, los nuevos navegadores y el uso de ingeniería social, los antivirus han evolucionado para detectar varios tipos de software fraudulentos, también conocidos como malware.

Métodos de Funcionamiento

Algunos de los mecanismos que usan los antivirus para detectar virus son:

Firma digital: consiste en comparar una marca única del archivo con una base de datos de virus para identificar coincidencias.

Detección heurística: consiste en el escaneo de los archivos buscando patrones de código que se asemejan a los que se usan en los virus.

Detección por comportamiento: consiste en escanear el sistema tras detectar un fallo o mal funcionamiento. Por lo general, mediante este mecanismo se pueden detectar software ya identificado o no, pero es una medida que se usa tras la infección.

Detección por caja de arena: consiste en ejecutar el software en máquinas virtuales y determinar si el software ejecuta instrucciones maliciosas o no. A pesar que este mecanismo es seguro, toma bastante tiempo ejecutar las pruebas antes de ejecutar el software en la máquina real.

FUENTE:http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Que-es-un-antivirus.php

El término hacker es mal utilizado todos los días en las noticias, revistas, blogs y televisión. Los medios de comunicación utilizan el término hacker para difundir noticias relacionadas con los delitos informáticos. Tan pronto como alguien es arrestado por la policía cometiendo un delito haciendo uso de computadoras, inmediatamente esa persona es etiquetada como hacker. El verdadero significado del término hacker ha sido mal utilizado durante un largo periodo de tiempo. Ahora, es tiempo de saber cual es su verdadero significado.

¿Qué es un hacker?

Un hacker es alguien que tiene grandes habilidades técnicas en computación. El ser hacker es también una actitud ante la vida. Los hackers resuelven problemas y construyen cosas. Ellos creen en la libertad y la ayuda voluntaria mutua.

Los hackers construyeron Internet, World Wide Web (WWW), Linux, Google, Facebook, Twitter y todo lo que hoy existe haciendo la vida más fácil a todas las personas alrededor del mundo. Los hacker son simplemente genios.

Lo contrario de un hacker se llama cracker. Los cracker son individuos dedicados a penetrar en los sistemas informáticos con el propósito de romperlos. Un cracker es una persona que intencionalmente viola la seguridad informática de un sistema con el fin de cometer algún delito.

A menudo tratan de comprometer los sistemas informáticos con el fin de obtener información valiosa para luego venderla al mejor postor y así obtener alguna ganancia económica. En pocas palabras, los crackers son delincuentes cibernéticos.

Inicialmente, un antivirus buscaba la detección y eliminación de archivos ejecutables o documentos que fuesen potencialmente peligrosos para el sistema operativo, pero en los últimos años, y debido a la expansión de Internet, los nuevos navegadores y el uso de ingeniería social, los antivirus han evolucionado para detectar varios tipos de software fraudulentos, también conocidos como malware.

Métodos de Funcionamiento

Algunos de los mecanismos que usan los antivirus para detectar virus son:

Firma digital: consiste en comparar una marca única del archivo con una base de datos de virus para identificar coincidencias.

Detección heurística: consiste en el escaneo de los archivos buscando patrones de código que se asemejan a los que se usan en los virus.

Detección por comportamiento: consiste en escanear el sistema tras detectar un fallo o mal funcionamiento. Por lo general, mediante este mecanismo se pueden detectar software ya identificado o no, pero es una medida que se usa tras la infección.

Detección por caja de arena: consiste en ejecutar el software en máquinas virtuales y determinar si el software ejecuta instrucciones maliciosas o no. A pesar que este mecanismo es seguro, toma bastante tiempo ejecutar las pruebas antes de ejecutar el software en la máquina real.

FUENTE:http://www.informatica-hoy.com.ar/software-seguridad-virus-antivirus/Que-es-un-antivirus.php

6.HACKER

Un hacker es aquella persona experta en alguna rama de la tecnología, menudo informática, que se dedica a intervenir y/o realizar alteraciones técnicas con buenas o malas intenciones sobre un producto o dispositivo.

El término hacker es mal utilizado todos los días en las noticias, revistas, blogs y televisión. Los medios de comunicación utilizan el término hacker para difundir noticias relacionadas con los delitos informáticos. Tan pronto como alguien es arrestado por la policía cometiendo un delito haciendo uso de computadoras, inmediatamente esa persona es etiquetada como hacker. El verdadero significado del término hacker ha sido mal utilizado durante un largo periodo de tiempo. Ahora, es tiempo de saber cual es su verdadero significado.

¿Qué es un hacker?

Un hacker es alguien que tiene grandes habilidades técnicas en computación. El ser hacker es también una actitud ante la vida. Los hackers resuelven problemas y construyen cosas. Ellos creen en la libertad y la ayuda voluntaria mutua.

Los hackers construyeron Internet, World Wide Web (WWW), Linux, Google, Facebook, Twitter y todo lo que hoy existe haciendo la vida más fácil a todas las personas alrededor del mundo. Los hacker son simplemente genios.

Lo contrario de un hacker se llama cracker. Los cracker son individuos dedicados a penetrar en los sistemas informáticos con el propósito de romperlos. Un cracker es una persona que intencionalmente viola la seguridad informática de un sistema con el fin de cometer algún delito.

A menudo tratan de comprometer los sistemas informáticos con el fin de obtener información valiosa para luego venderla al mejor postor y así obtener alguna ganancia económica. En pocas palabras, los crackers son delincuentes cibernéticos.

El cracker, es considerado un "vandálico virtual". Este utiliza sus conocimientos para invadir sistemas, descifrar claves y contraseñas de programas y algoritmos de encriptación, ya sea para poder correr juegos sin un CD-ROM, o generar una clave de registro falsa para un determinado programa, robar datos personales, o cometer otros ilícitos informáticos. Algunos intentan ganar dinero vendiendo la información robada, otros sólo lo hacen por fama o diversión. Es por ello que debemos ser extremadamente precavidos con el manejo de la información que tenemos almacenada en nuestra PC, y protegerla debidamente con algún buen sistema de seguridad.

Cracker es el término que define a programadores maliciosos y ciber piratas que actúan con el objetivo de violar ilegal o inmoralmente sistemas cibernéticos, siendo un término creado en 1985 por hackers en defensa del uso periodístico del término.

Algunos tipos de crackers

Crackers de sistemas: término designado a programadores y decoders que alteran el contenido de un determinado programa, por ejemplo, alterando fechas de expiración de un determinado programa para hacerlo funcionar como si se tratara de una copia legítima.

Crackers de Criptografía: término usado para aquellos que se dedican a la ruptura de criptografía (cracking codes).

Phreaker: cracker especializado en telefonía. Tiene conocimiento para hacer llamadas gratuitas, reprogramar centrales telefónicas, grabar conversaciones de otros teléfonos para luego poder escuchar la conversación en su propio teléfono, etc.

Cyberpunk: son los vándalos de páginas web o sistemas informatizados. Destruyen el trabajo ajeno.

8. FIREWAL

Un firewall puede ayudar a impedir que hackers o software malintencionado (como gusanos) obtengan acceso al equipo a través de una red o de Internet. Un firewall también puede ayudar a impedir que el equipo envíe software malintencionado a otros equipos.

En la siguiente ilustración se muestra el funcionamiento de un firewall.

Un firewall crea una barrera entre Internet y el equipo, igual que la barrera física que constituiría una pared de ladrillos.

Un firewall no es lo mismo que un programa antivirus. Para ayudar a proteger su equipo, necesita tanto un firewall como un programa antivirus y antimalware.

9. PHISHING

El phishing es una técnica de ingeniería social que emplea el envío masivo de correos electrónicos spam en nombre de una entidad bancaria, con la finalidad de obtener datos personales y financieros (principalmente aquellos asociados a claves de acceso), o de redirigir a los usuarios a una página web falsa de la entidad donde estos tengan que depositar sus datos.

Como rasgos característicos, los correos de phishing suelen solicitar al usuario, con carácter de urgencia, la confirmación o el envío de determinados datos bajo la excusa de problemas técnicos, cambios en la política de seguridad, detección de posibles fraudes, promociones o concursos. Incluso, puede incorporar la fórmula coactiva de que si el usuario no realiza la acción solicitada inmediatamente, su tarjeta o cuenta podrá ser bloqueada.

La finalidad del phishing es utilizar la información recabada para realizar compras por internet, transferencias bancarias o retiros de efectivo a nombre de la víctima del fraude.

Actualmente, existen empresas que han desarrollado software antiphishing que, básicamente, ofrece filtros más confiables de correo spam y alertan sobre cualquier irregularidad.

Como tal, el phishing es fraude informático y está estipulado como delito de suplantación de identidad. Algunos países de Latinoamérica, como Argentina, ya avanzan en la creación de proyectos de ley para tipificar el phishing y penalizarlo.

Como rasgos característicos, los correos de phishing suelen solicitar al usuario, con carácter de urgencia, la confirmación o el envío de determinados datos bajo la excusa de problemas técnicos, cambios en la política de seguridad, detección de posibles fraudes, promociones o concursos. Incluso, puede incorporar la fórmula coactiva de que si el usuario no realiza la acción solicitada inmediatamente, su tarjeta o cuenta podrá ser bloqueada.

La finalidad del phishing es utilizar la información recabada para realizar compras por internet, transferencias bancarias o retiros de efectivo a nombre de la víctima del fraude.

Actualmente, existen empresas que han desarrollado software antiphishing que, básicamente, ofrece filtros más confiables de correo spam y alertan sobre cualquier irregularidad.

Como tal, el phishing es fraude informático y está estipulado como delito de suplantación de identidad. Algunos países de Latinoamérica, como Argentina, ya avanzan en la creación de proyectos de ley para tipificar el phishing y penalizarlo.

Consejos para protegerse del phishing:

-La regla de oro, nunca le entregue sus datos por correo electrónico. Las empresas y bancos jamás le solicitaran sus datos financieros o de sus tarjetas de crédito por correo.

-Si duda de la veracidad del correo electrónico, jamás haga clic en un link incluido en el mismo.

-Si aún duda de su veracidad, llame o concurra a su banco y verifique los hechos.

-Si recibe un email de este tipo de phishing, ignórelo y jamás lo responda.

-Compruebe que la página web en la que ha entrado es una dirección segura ha de empezar con https:// y un pequeño candado cerrado debe aparecer en la barra de estado de nuestro navegador.

Es un concepto que se utiliza en el terreno de la informática. Se trata de un tipo de software que, de modo automático, exhibe al usuario anuncios publicitarios. De este modo, el fabricante del software obtiene ganancias a partir de estas publicidades.

El término adware se compone de dos vocablos ingleses: advertisement (que puede traducirse como “anuncio”) y software (el concepto que, también en nuestra lengua, alude a un programa informático). La persona que usa un adware puede observar los anuncios ya sea mientras utiliza el programa o incluso cuando lo está instalando.

Muchas veces el adware también es un shareware: un programa que se distribuye de modo gratuito pero con diversas restricciones o limitaciones. Lo habitual en estos casos es que el usuario tenga la posibilidad de pagar para que el software deje de exhibir los anuncios publicitarios.

Suele plantearse que el desarrollador del adware debe realizar un equilibrio entre el espacio que destina a la publicidad y la comodidad del usuario del software. Los anuncios, en este marco, deben ser visibles para que cumplan con su objetivo publicitario, pero no tienen que convertirse en una molestia para la persona que usa el software. Si el adware destina demasiado espacio a las publicidades, es posible que los usuarios terminen alejándose del programa en cuestión. Así, ante la poca distribución del adware, al desarrollador le resultará muy difícil conseguir anunciantes y, por lo tanto, obtener ingresos por su programa.

Cabe destacar, por último, que ciertos adware son señalados como spyware porque registran información del usuario sin que éste lo advierta., por ejemplo analizando sus búsquedas en Internet.

FUENTE: http://definicion.de/adware/

11. ANTISPAM

Aplicación o herramienta informática que se encarga de detectar y eliminar el spam y los correos no deseados.

El principal objetivo de una herramienta antispam, es lograr un buen porcentaje de filtrado de correo no deseado.

Pero tampoco deben identificar al correo deseado como no deseado, pues eso traería peores consecuencias que "olvidar" filtrar algún spam.

Las herramientas antispam utilizan múltiples técnicas para detectar el correo no deseado. Algunas utilizan técnicas locales. Por ejemplo, emplean un diccionario propio para detectar palabras que suelen aparecer en estos correos. Ese diccionario puede ser "armado" con palabras que el propio usuario identifica como spam manualmente, o armado de forma inteligente por la aplicación, cuando el usuario selecciona qué es deseado y qué es no deseado de su bandeja de entrada.

¿Por qué necesito software antispam?

La protección frente al spam, también conocida como antispam, le permitirá mantener tanto a su empresa como a su familia a salvo de sitios Web peligrosos que podrían poner en peligro su identidad, así como amenazar la seguridad de lo que más valora.

¿Por qué puede suponer un problema?

Fraudes en Internet A primera vista, muchas de las ofertas comerciales no solicitadas pueden parecer legítimas y atractivas. Por desgracia, estas ofertas conducen a sitios Web engañosos, creados para capturar los datos de las tarjetas de crédito con la intención de cometer fraudes online. Contenidos inadecuados Los mensajes de correo electrónico de spam pueden camuflarse con líneas de asunto inofensivas, pero que contienen material pornográfico en el cuerpo del mensaje. Al igual que para los padres resulta importante evitar que sus hijos accedan a contenidos inadecuados, las empresas deben también tener en cuenta las responsabilidades jurídicas relacionadas con el hecho de que los empleados reciban material pornográfico en sus buzones de entrada.

12. CRIMEWARE

Un crimeware puede robar datos confidenciales, contraseñas, información bancaria, etc. y también puede servir para robar la identidad o espiar a una persona o empresa.

Funcionamiento del crimeware

Un programa crimeware puede actuar solo o dirigido, pero su principal característica de funcionamiento es que intenta pasar desapercibido. Muchas veces para cumplir su objetivo, el crimeware debe ir combinado con la técnica de hackeo llamada ingeniería social. La ingeniería social hace referencia a la actividad de manipular o convencer de alguna manera a una persona, para que realice acciones que le servirán al ciber criminal para obtener datos importantes de esa misma persona. La mayoría de las personas suelen ser lo suficientemente ignorantes como para incluso dar sus propias contraseñas.

Los crimewares están diseñados para robar la identidad de una persona o usuario para acceder a las cuentas online de servicios financieros. En general, el propósito es robar el dinero de esas cuentas.

Protección contra el crimeware

No actuar ingenuamente, nunca dar claves ni datos importantes, utilizar aplicaciones del tipo antivirus, antispyware y cortafuegos.

13. MALWARE

El software se considera malware en función de los efectos que provoque en un computador. El término malware incluye virus, gusanos, troyanos, la mayor parte de los rootkits, scareware, spyware, adware intrusivo, crimeware y otros softwares maliciosos e indeseables.

Malware no es lo mismo que software defectuoso; este último contiene bugs peligrosos, pero no de forma intencionada.

Malware no es lo mismo que software defectuoso; este último contiene bugs peligrosos, pero no de forma intencionada.

Las principales vías de infección del malwares son:

Redes Sociales.

Redes Sociales.

Sitios webs fraudulentos.

Sitios webs fraudulentos.

Programas “gratuitos” (pero con regalo)

Programas “gratuitos” (pero con regalo)

Dispositivos USB/CDs/DVDs infectados.

Dispositivos USB/CDs/DVDs infectados.

Sitios webs legítimos previamente infectados.

Sitios webs legítimos previamente infectados.

Adjuntos en Correos no solicitados (Spam)

Adjuntos en Correos no solicitados (Spam)

¿Cómo eliminar un Malware?

¿Cómo protegernos del Malwares?

La prevención consiste en un punto vital a la hora de proteger nuestros equipos ante la posible infección de algún tipo de malware y para esto hay algunos puntos vitales que son:

Un Antivirus y Cortafuegos.

Un Antivirus y Cortafuegos.

Un “poco” de sentido común.

Un “poco” de sentido común.

Todo siempre actualizado (Win, Java, Flash, etc)

Todo siempre actualizado (Win, Java, Flash, etc)

Mantenerse medianamente informados sobre las nuevas amenazas.

Mantenerse medianamente informados sobre las nuevas amenazas.

La prevención consiste en un punto vital a la hora de proteger nuestros equipos ante la posible infección de algún tipo de malware y para esto hay algunos puntos vitales que son:

14. PHARMING

El pharming aprovecha la base sobre la cual funciona la navegación por Internet, es decir, que una secuencia de letras que forman una dirección de Internet, como www.google.com, tiene que convertirse en una dirección IP mediante un servidor DNS para conectarse y continuar. Este aprovechamiento ataca este proceso de una de dos maneras. En primer lugar, un hacker puede instalar un virus o un troyano en la computadora de un usuario que cambia el archivo de hosts de la computadora para dirigir el tráfico fuera de su objetivo, hacia un sitio web falso. En segundo lugar, el hacker puede envenenar un servidor DNS, lo que hace que varios usuarios puedan visitar el sitio falso sin darse cuenta. Los sitios web falsos se pueden utilizar para instalar virus o troyanos en la computadora del usuario, o pueden ser un intento de recopilar información personal y financiera para usarla en el robo de identidad.

La protección contra estos tipos de estafas comienza con la instalación de potentes soluciones anti-malware y antivirus, que deben usarse en conjunto con prácticas informáticas inteligentes, como evitar sitios web sospechosos y nunca hacer clic en enlaces en mensajes de correo electrónico sospechosos.

Sin embargo, esto representa solo parte de la amenaza: también se debe ser cuidadoso al visitar sitios web, en especial, aquellos que contienen su información personal o financiera. Si el sitio web parece extraño, si la dirección en la barra de direcciones se ve distinta o si el sitio comienza a pedir información que normalmente no pide, verifique que haya un icono de candado en la barra de direcciones, lo que indica que se trata de un sitio web seguro, y haga clic en el candado para asegurarse de que el sitio web tiene un certificado de confianza actualizado. Quienes ejecutan servidores DNS tienen algunas técnicas antipharming muy sofisticadas a su disposición, pero el riesgo de sufrir el ataque de un hacker siempre está presente, por lo que solo se pueden mitigar los riesgos a través de una combinación de protección personal y conciencia sobre el uso de Internet.

15. SPAM

Se llama spam o correo basura a los mensajes no solicitados, no deseados o de remitente desconocido y que son sumamente molestosos.

Todos aquellos que tenemos una dirección de correo electrónico recibimos a diario varios mensajes publicitarios que no solicitamos sobre cosas que no nos interesan

Todos aquellos que tenemos una dirección de correo electrónico recibimos a diario varios mensajes publicitarios que no solicitamos sobre cosas que no nos interesan

Por lo general, las direcciones son robadas, compradas, recolectadas en la web o tomadas de cadenas de mail. Aunque hay algunos spammers que envían solamente un mensaje, también hay muchos que bombardean todas las semanas con el mismo mensaje que nadie lee.

La mayoría de las veces si uno contesta el mail pidiendo ser removido de la lista, lo único que hace es confirmar que su dirección existe. Por lo tanto, es conveniente no responder nunca a un mensaje no solicitado.

La mayoría de las veces si uno contesta el mail pidiendo ser removido de la lista, lo único que hace es confirmar que su dirección existe. Por lo tanto, es conveniente no responder nunca a un mensaje no solicitado.

16. SPYWARE

El spyware es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

Las consecuencias de una infección de spyware moderada o severa (a parte de las cuestiones de privacidad) generalmente incluyen una pérdida considerable del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de estabilidad graves (el ordenador se queda "colgado"). También causan dificultad a la hora de conectar a Internet.

FUENTE: http://www.masadelante.com/faqs/que-es-spyware

El término spyware también se utiliza más ampliamente para referirse a otros productos que no son estrictamente spyware. Estos productos, realizan diferentes funciones, como mostrar anuncios no solicitados (pop-up), recopilar información privada, redirigir solicitudes de páginas e instalar marcadores de teléfono.

Un spyware típico se auto instala en el sistema afectado de forma que se ejecuta cada vez que se pone en marcha el ordenador (utilizando CPU y memoria RAM, reduciendo la estabilidad del ordenador), y funciona todo el tiempo, controlando el uso que se hace de Internet y mostrando anuncios relacionados.

Sin embargo, a diferencia de los virus, no se intenta replicar en otros ordenadores, por lo que funciona como un parásito.

Las consecuencias de una infección de spyware moderada o severa (a parte de las cuestiones de privacidad) generalmente incluyen una pérdida considerable del rendimiento del sistema (hasta un 50% en casos extremos), y problemas de estabilidad graves (el ordenador se queda "colgado"). También causan dificultad a la hora de conectar a Internet.

FUENTE: http://www.masadelante.com/faqs/que-es-spyware